AWS VPC 대역(CIDR)에 대한 라우팅 구체화 설정(Longest Match)

Today Keys : vpc, routing, 라우팅, longest match, 우선순위, cidr, cloud, aws, 네트워크, network 이번 포스팅에서는 21년 9월에 공개된 Amazon VPC 에서 VPC 내에 선언된 네트워크 대역(CIDR) 내의 구체화 된 네트워크 대역으로의 라우팅에 대해서 다뤄 보려고 합니다. VPC에 선언된 CIDR보다 구체화 된(즉, 해당 CIDR 대역 내에 속하는 서브넷 비트를 갖고 있는) 네트워크의 라우팅 설정을 통해서 VPC 내의 East-West 트래픽에 대한 분석이 가능해졌습니다. 기존에는 VPC에 선언된 CIDR 내에 속한 네트워크 대역에 대해서는 라우팅 설정을 할 수 없었습니다. 따라서, VPC 내 라우팅 최 우선순위는 VPC에 선언된 CIDR 대역..

AWS VPC 대역(CIDR)에 대한 라우팅 구체화 설정(Longest Match)

Today Keys : vpc, routing, 라우팅, longest match, 우선순위, cidr, cloud, aws, 네트워크, network 이번 포스팅에서는 21년 9월에 공개된 Amazon VPC 에서 VPC 내에 선언된 네트워크 대역(CIDR) 내의 구체화 된 네트워크 대역으로의 라우팅에 대해서 다뤄 보려고 합니다. VPC에 선언된 CIDR보다 구체화 된(즉, 해당 CIDR 대역 내에 속하는 서브넷 비트를 갖고 있는) 네트워크의 라우팅 설정을 통해서 VPC 내의 East-West 트래픽에 대한 분석이 가능해졌습니다. 기존에는 VPC에 선언된 CIDR 내에 속한 네트워크 대역에 대해서는 라우팅 설정을 할 수 없었습니다. 따라서, VPC 내 라우팅 최 우선순위는 VPC에 선언된 CIDR 대역..

AWS Network Firewall - Part 2

Today Keys : firewall, network, vpc, aws, 방화벽, managed, endpoint, 관리형, proxy, 네트워크, policy, rule, group 이번 포스팅은 AWS Network Firewall 의 두 번째 포스팅입니다. 첫 번째 포스팅에서는 AWS Network Firewall을 만들고, 기본 테스트를 해본 예제였고, 이번 포스팅은 Network Firewall에 대한 몇 가지 정리 내용입니다. AWS Network Firewall - Part 1 AWS Network Firewall - Part 1 Today Keys : firewall, network, vpc, aws, 방화벽, managed, endpoint, 관리형, proxy, 네트워크, policy..

AWS Network Firewall - Part 2

Today Keys : firewall, network, vpc, aws, 방화벽, managed, endpoint, 관리형, proxy, 네트워크, policy, rule, group 이번 포스팅은 AWS Network Firewall 의 두 번째 포스팅입니다. 첫 번째 포스팅에서는 AWS Network Firewall을 만들고, 기본 테스트를 해본 예제였고, 이번 포스팅은 Network Firewall에 대한 몇 가지 정리 내용입니다. AWS Network Firewall - Part 1 AWS Network Firewall - Part 1 Today Keys : firewall, network, vpc, aws, 방화벽, managed, endpoint, 관리형, proxy, 네트워크, policy..

AWS Network Firewall - Part 1

Today Keys : firewall, network, vpc, aws, 방화벽, managed, endpoint, 관리형, proxy, 네트워크, policy, rule, group 이번 포스팅은 AWS Network Firewall 입니다. Managed 서비스로 이제 방화벽이 제공되고, 다양한 기능도 있어서 사용자 요건에 따라서 좀 더 좋은 아키텍처를 만들 수 있을 것 같습니다. 개인적으로는 방화벽 처리를 하여도 Proxy되지 않아서 출발지 IP를 확인할 수 있다는 점은 매우 매력적인 것 같습니다. 전체적인 내용 정리를 다루기는 어려울 것 같고, 그런한 정리도 몇 번에 걸쳐서 될 것 같습니다. 오늘 포스팅에서는 AWS Network Firewall을 다양한 메뉴를 보고, 간단한 테스트 예제를 다룹..

AWS Network Firewall - Part 1

Today Keys : firewall, network, vpc, aws, 방화벽, managed, endpoint, 관리형, proxy, 네트워크, policy, rule, group 이번 포스팅은 AWS Network Firewall 입니다. Managed 서비스로 이제 방화벽이 제공되고, 다양한 기능도 있어서 사용자 요건에 따라서 좀 더 좋은 아키텍처를 만들 수 있을 것 같습니다. 개인적으로는 방화벽 처리를 하여도 Proxy되지 않아서 출발지 IP를 확인할 수 있다는 점은 매우 매력적인 것 같습니다. 전체적인 내용 정리를 다루기는 어려울 것 같고, 그런한 정리도 몇 번에 걸쳐서 될 것 같습니다. 오늘 포스팅에서는 AWS Network Firewall을 다양한 메뉴를 보고, 간단한 테스트 예제를 다룹..

Azure Kubernets Service(AKS) : Network Part 2

Today Keys : kubenet, address, space, subnet, ip, range, aks, azure, kubernetes, 네트워크, cluster, vnet, network Azure AKS Cluster 생성 시, Azure Portal에서 Kubenet으로 구성하는 경우에는 AKS 네트워크에 대한 설정이 자동으로 이뤄지기 때문에 원하는 네트워크 대역을 설정할 수 없습니다. 이를 수동으로 설정하기 위해서는 Azure CLI로 AKS를 생성할 수 있습니다. 이번 포스팅에서는 Azure Portal에서와 Azure CLI에서 AKS Cluster를 생성해서 나오는 AKS 네트워크 설정을 간단히 알아봅니다. 참고로 본 포스팅에서는 kubenet으로 AKS Cluster 생성 시에 네트..

Azure Kubernets Service(AKS) : Network Part 2

Today Keys : kubenet, address, space, subnet, ip, range, aks, azure, kubernetes, 네트워크, cluster, vnet, network Azure AKS Cluster 생성 시, Azure Portal에서 Kubenet으로 구성하는 경우에는 AKS 네트워크에 대한 설정이 자동으로 이뤄지기 때문에 원하는 네트워크 대역을 설정할 수 없습니다. 이를 수동으로 설정하기 위해서는 Azure CLI로 AKS를 생성할 수 있습니다. 이번 포스팅에서는 Azure Portal에서와 Azure CLI에서 AKS Cluster를 생성해서 나오는 AKS 네트워크 설정을 간단히 알아봅니다. 참고로 본 포스팅에서는 kubenet으로 AKS Cluster 생성 시에 네트..

Azure VNet -Peering 5 (Gateway Transit 설정)

Today Keys : peering, gateway , transit , allow, remote, 피어링, 게이트웨이, azure, cloud, 네트워크 이번 포스팅에서는 VNet Peering을 통해서 설정 시에, Peering을 맺은 상대편 VNet의 Gateway를 통해서 상대편 VNet과 연결된 외부와 통신을 할 수 있는 Gateway Transit에 설정에 대해서 다룹니다. 관련 속성에 대해서는 기존 포스팅(https://zigispace.net/1089) 을 참고하시면 됩니다 Gateway Transit 설정 테스트를 위한 환경입니다. 먼저 Gateway Transit과 관련된 Peering 설정만 다루기 때문에 아래 테스트 환경을 먼저 설명하면, ZIGI-VNet0과 ZIGI-VNet1 ..

Azure VNet -Peering 5 (Gateway Transit 설정)

Today Keys : peering, gateway , transit , allow, remote, 피어링, 게이트웨이, azure, cloud, 네트워크 이번 포스팅에서는 VNet Peering을 통해서 설정 시에, Peering을 맺은 상대편 VNet의 Gateway를 통해서 상대편 VNet과 연결된 외부와 통신을 할 수 있는 Gateway Transit에 설정에 대해서 다룹니다. 관련 속성에 대해서는 기존 포스팅(https://zigispace.net/1089) 을 참고하시면 됩니다 Gateway Transit 설정 테스트를 위한 환경입니다. 먼저 Gateway Transit과 관련된 Peering 설정만 다루기 때문에 아래 테스트 환경을 먼저 설명하면, ZIGI-VNet0과 ZIGI-VNet1 ..

Azure Kubenetes Service(AKS) : Network Part 1

Today Keys :AKS, network, kubenetes, kubenet, CNI, vnet, cluster, 네트워크, 쿠버네티스, cloud Azure의 Managed Kubernetes 서비스인 AKS의 네트워크에 대한 첫 번째 포스팅입니다. 2가지 네트워크 모든 Kubenet 네트워킹, Azure CNI 네트워킹과 Load Balancer에 대한 정리입니다. Kubenet 네트워킹 ▪ AKS 클러스터에서의 기본 네트워킹 방식 ▪ Node는 VNet 서브넷 IP를 할당받고, Pod는 별도의 IP Address에서 할당 ▪ Node만 라우팅이 가능한 대역을 할당받고, Pod는 NAT를 이용해서 외부와 통신 ▪ IP 주소 공간을 절약 ▪ Kubernets 내부 또는 외부 부하분산 장치를 사용하여..

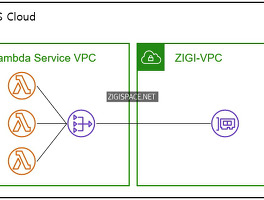

Lambda Function을 위한 향상된 VPC 네트워크

Today Keys : Lambda , function , vpc , hyperplane , network , eni , cold start , 람다 , 네트워크 , aws , 클라우드 , cloud 이번 포스팅은 Lambda Function을 위한 향상된 VPC 네트워크에 대한 내용입니다. 이미 AWS 공식 블로그에서도 볼 수 있는 내용이지만, 개인적인 취향에 맞춰서 정리해 보았습니다. 기존 네트워크 모델 ▪ Lambda의 모든 컴퓨팅 인프라는 서비스가 소유한 VPC(default system-managed) 내에서 실행 ▪ Lambda를 이용해서 VPC 내에 액세스가 가능하도록 Lambda를 VPC에 연결 할 수 있음. ▪ Lambda가 VPC 내에 접근하기 위해서 Lambda가 VPC로 접근할 수 ..

Lambda Function을 위한 향상된 VPC 네트워크

Today Keys : Lambda , function , vpc , hyperplane , network , eni , cold start , 람다 , 네트워크 , aws , 클라우드 , cloud 이번 포스팅은 Lambda Function을 위한 향상된 VPC 네트워크에 대한 내용입니다. 이미 AWS 공식 블로그에서도 볼 수 있는 내용이지만, 개인적인 취향에 맞춰서 정리해 보았습니다. 기존 네트워크 모델 ▪ Lambda의 모든 컴퓨팅 인프라는 서비스가 소유한 VPC(default system-managed) 내에서 실행 ▪ Lambda를 이용해서 VPC 내에 액세스가 가능하도록 Lambda를 VPC에 연결 할 수 있음. ▪ Lambda가 VPC 내에 접근하기 위해서 Lambda가 VPC로 접근할 수 ..