AWS-Azure간의 VPN 및 BGP 연동

Today Keys : azrue, aws, vpn, connection, customer, local, bgp, asn, as number, network 연동, ipsec 이번 포스팅에서는 AWS와 Azure의 간을 VPN / BGP 구성을 통해서 VPC와 VNet이 Private하게 통신하도록 구성하는 예제를 다룹니다. 기존에도 동일한 주제로 포스팅을 한 적이 있었으나, 메뉴들이 시간이 지나면서 조금씩 바뀌는 듯하여 이번에 테스트를 위해 구성하면서 23년 11월 버전의 AWS와 Azure의 VPN 연동 포스팅을 남겨봅니다. 기본 내용은 AWS의 VGW를 통한 Azure와의 VPN 연동 설정이고, 하단에 AWS의 Transit Gateway를 통한 VPN 설정 방법에 대해서도 설정이 다른 부분만 별도..

AWS-Azure간의 VPN 및 BGP 연동

Today Keys : azrue, aws, vpn, connection, customer, local, bgp, asn, as number, network 연동, ipsec 이번 포스팅에서는 AWS와 Azure의 간을 VPN / BGP 구성을 통해서 VPC와 VNet이 Private하게 통신하도록 구성하는 예제를 다룹니다. 기존에도 동일한 주제로 포스팅을 한 적이 있었으나, 메뉴들이 시간이 지나면서 조금씩 바뀌는 듯하여 이번에 테스트를 위해 구성하면서 23년 11월 버전의 AWS와 Azure의 VPN 연동 포스팅을 남겨봅니다. 기본 내용은 AWS의 VGW를 통한 Azure와의 VPN 연동 설정이고, 하단에 AWS의 Transit Gateway를 통한 VPN 설정 방법에 대해서도 설정이 다른 부분만 별도..

Amazon VPC Lattice - Part 8 : Control/Data Plane, Link-Local 등

Today Keys : aws,vpc, lattice, network, service, control, data, plane, api, link-local 이번 포스팅은 서로 다른 VPC 및 AWS 계정에 걸쳐 서비스 간의 네트워크 연결 및 애플리케이션 계층 라우팅을 자동으로 관리해주는 Amazon VPC Lattice에 대한 여덟 번째 포스팅입니다. 여덟 번째 포스팅에서는 VPC Lattice에 대한 기존 포스팅에서 다루지 않았던, VPC Lattice와 관련된 이런 저런 내용들을 짧게 짧게 다뤄 봅니다. 전반적으로 어떻게 VPC Lattice Service와 통신을 하게 되며, 네트워크 보안 정책이 어떻게 적용되는지에 대한 내용과 VPC Lattice Service에 접근하는 Client를 확인하는 ..

Amazon VPC Lattice - Part 8 : Control/Data Plane, Link-Local 등

Today Keys : aws,vpc, lattice, network, service, control, data, plane, api, link-local 이번 포스팅은 서로 다른 VPC 및 AWS 계정에 걸쳐 서비스 간의 네트워크 연결 및 애플리케이션 계층 라우팅을 자동으로 관리해주는 Amazon VPC Lattice에 대한 여덟 번째 포스팅입니다. 여덟 번째 포스팅에서는 VPC Lattice에 대한 기존 포스팅에서 다루지 않았던, VPC Lattice와 관련된 이런 저런 내용들을 짧게 짧게 다뤄 봅니다. 전반적으로 어떻게 VPC Lattice Service와 통신을 하게 되며, 네트워크 보안 정책이 어떻게 적용되는지에 대한 내용과 VPC Lattice Service에 접근하는 Client를 확인하는 ..

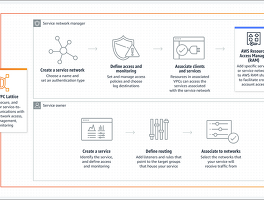

Amazon VPC Lattice - Part 7 : 소개, 주요 개념

Today Keys : aws,vpc, lattice, network, service, amazon, 개념, auth, policy, directory 이번 포스팅은 서로 다른 VPC 및 AWS 계정에 걸쳐 서비스 간의 네트워크 연결 및 애플리케이션 계층 라우팅을 자동으로 관리해주는 Amazon VPC Lattice에 대한 일곱 번째 포스팅입니다. 일곱 번째 포스팅에서는 VPC Lattice에 대한 서비스 소개와 간단한 개념에 대해서 다룹니다. 원래 개념을 다루면서 VPC Lattice에 대한 포스팅을 마무리 하려고 했는 데, 기존에 정리하지 않은 내용과 함께 이번 장을 정리하면서 추가로 정리하고 싶은 내용들이 조금 더 생기면서 다음 포스팅이 VPC Lattice에 대한 마지막(당분간) 포스팅이 될 것 ..

Amazon VPC Lattice - Part 7 : 소개, 주요 개념

Today Keys : aws,vpc, lattice, network, service, amazon, 개념, auth, policy, directory 이번 포스팅은 서로 다른 VPC 및 AWS 계정에 걸쳐 서비스 간의 네트워크 연결 및 애플리케이션 계층 라우팅을 자동으로 관리해주는 Amazon VPC Lattice에 대한 일곱 번째 포스팅입니다. 일곱 번째 포스팅에서는 VPC Lattice에 대한 서비스 소개와 간단한 개념에 대해서 다룹니다. 원래 개념을 다루면서 VPC Lattice에 대한 포스팅을 마무리 하려고 했는 데, 기존에 정리하지 않은 내용과 함께 이번 장을 정리하면서 추가로 정리하고 싶은 내용들이 조금 더 생기면서 다음 포스팅이 VPC Lattice에 대한 마지막(당분간) 포스팅이 될 것 ..

Amazon VPC Lattice - Part 6 : Monitoring/Access Logs

Today Keys : lattice, vpc, service, amazon, network, monitoring, access, log, cloudwatch, s3 이번 포스팅은 서로 다른 VPC 및 AWS 계정에 걸쳐 서비스 간의 네트워크 연결 및 애플리케이션 계층 라우팅을 자동으로 관리해주는 Amazon VPC Lattice에 대한 여섯 번째 포스팅입니다. 여섯 번째 포스팅에서는 VPC Lattice Service Network 및 VPC Lattice Network에 대한 Access Log 설정을 통해 VPC Lattice를 Monitoring 하는 예제를 다룹니다. VPC Lattice와 관련된 예제를 통한 포스팅은 이번이 마지막이 될 것 같고, 다음은 VPC Lattice에 대한 개념적인 부..

Amazon VPC Lattice - Part 6 : Monitoring/Access Logs

Today Keys : lattice, vpc, service, amazon, network, monitoring, access, log, cloudwatch, s3 이번 포스팅은 서로 다른 VPC 및 AWS 계정에 걸쳐 서비스 간의 네트워크 연결 및 애플리케이션 계층 라우팅을 자동으로 관리해주는 Amazon VPC Lattice에 대한 여섯 번째 포스팅입니다. 여섯 번째 포스팅에서는 VPC Lattice Service Network 및 VPC Lattice Network에 대한 Access Log 설정을 통해 VPC Lattice를 Monitoring 하는 예제를 다룹니다. VPC Lattice와 관련된 예제를 통한 포스팅은 이번이 마지막이 될 것 같고, 다음은 VPC Lattice에 대한 개념적인 부..

Amazon VPC Lattice - Part 5 : Service Network/Service Access 정책

Today Keys : lattice, vpc, service, amazon, network,domain, access, auth, iam, policy, none 이번 포스팅은 서로 다른 VPC 및 AWS 계정에 걸쳐 서비스 간의 네트워크 연결 및 애플리케이션 계층 라우팅을 자동으로 관리해주는 Amazon VPC Lattice에 대한 다섯 번째 포스팅입니다. 앞으로 몇 번에 걸쳐서 다루게 될지는 모르겠지만, VPC Lattice를 구성하는 방법에 대해서 차근 차근 포스팅 해보려고 합니다. 다섯 번째 포스팅에서는 VPC Lattice Service Network 및 VPC Lattice Network에 접근을 제어하는 Access 정책을 설정하는 방법에 대해서 알아보고, 정책 설정을 통해서 실제 접근 제..

Amazon VPC Lattice - Part 5 : Service Network/Service Access 정책

Today Keys : lattice, vpc, service, amazon, network,domain, access, auth, iam, policy, none 이번 포스팅은 서로 다른 VPC 및 AWS 계정에 걸쳐 서비스 간의 네트워크 연결 및 애플리케이션 계층 라우팅을 자동으로 관리해주는 Amazon VPC Lattice에 대한 다섯 번째 포스팅입니다. 앞으로 몇 번에 걸쳐서 다루게 될지는 모르겠지만, VPC Lattice를 구성하는 방법에 대해서 차근 차근 포스팅 해보려고 합니다. 다섯 번째 포스팅에서는 VPC Lattice Service Network 및 VPC Lattice Network에 접근을 제어하는 Access 정책을 설정하는 방법에 대해서 알아보고, 정책 설정을 통해서 실제 접근 제..

Amazon VPC Lattice - Part 4 : Custom domain, SSL/TLS Certificate

Today Keys : lattice, vpc, service, amazon, network,domain, ssl, tls, certificate, https, application, connect, secure, monitor 이번 포스팅은 서로 다른 VPC 및 AWS 계정에 걸쳐 서비스 간의 네트워크 연결 및 애플리케이션 계층 라우팅을 자동으로 관리해주는 Amazon VPC Lattice에 대한 네 번째 포스팅입니다. 앞으로 몇 번에 걸쳐서 다루게 될지는 모르겠지만, VPC Lattice를 구성하는 방법에 대해서 차근 차근 포스팅 해보려고 합니다. 네 번째 포스팅에서는 VPC Lattice Service를 사용하기 위한 Custom domain을 생성하는 방법과 SSL/TLS Certificate를 ..

Amazon VPC Lattice - Part 4 : Custom domain, SSL/TLS Certificate

Today Keys : lattice, vpc, service, amazon, network,domain, ssl, tls, certificate, https, application, connect, secure, monitor 이번 포스팅은 서로 다른 VPC 및 AWS 계정에 걸쳐 서비스 간의 네트워크 연결 및 애플리케이션 계층 라우팅을 자동으로 관리해주는 Amazon VPC Lattice에 대한 네 번째 포스팅입니다. 앞으로 몇 번에 걸쳐서 다루게 될지는 모르겠지만, VPC Lattice를 구성하는 방법에 대해서 차근 차근 포스팅 해보려고 합니다. 네 번째 포스팅에서는 VPC Lattice Service를 사용하기 위한 Custom domain을 생성하는 방법과 SSL/TLS Certificate를 ..

Amazon VPC Lattice - Part 3 : Service/VPC association,Service Sharing

Today Keys : lattice, vpc, service, amazon, network, share, owner, simplifying, application, connect, secure, monitor 이번 포스팅은 서로 다른 VPC 및 AWS 계정에 걸쳐 서비스 간의 네트워크 연결 및 애플리케이션 계층 라우팅을 자동으로 관리해주는 Amazon VPC Lattice에 대한 세 번째 포스팅입니다. 앞으로 몇 번에 걸쳐서 다루게 될지는 모르겠지만, VPC Lattice를 구성하는 방법에 대해서 차근 차근 포스팅 해보려고 합니다. 세 번째 포스팅에서는 VPC Lattice Service Network의 Owner와 이를 공유 받은 공유 계정 간의 Lattic Service와 VPC associatio..

Amazon VPC Lattice - Part 3 : Service/VPC association,Service Sharing

Today Keys : lattice, vpc, service, amazon, network, share, owner, simplifying, application, connect, secure, monitor 이번 포스팅은 서로 다른 VPC 및 AWS 계정에 걸쳐 서비스 간의 네트워크 연결 및 애플리케이션 계층 라우팅을 자동으로 관리해주는 Amazon VPC Lattice에 대한 세 번째 포스팅입니다. 앞으로 몇 번에 걸쳐서 다루게 될지는 모르겠지만, VPC Lattice를 구성하는 방법에 대해서 차근 차근 포스팅 해보려고 합니다. 세 번째 포스팅에서는 VPC Lattice Service Network의 Owner와 이를 공유 받은 공유 계정 간의 Lattic Service와 VPC associatio..