VPC Traffic Mirroring

Today Keys : Mirroring, Traffic, 미러링, 미러, 트래픽, vpc, cloud,클라우드, target, source, target, filter, session

이번 포스팅에서 6월 25일에 출시된 AWS의 VPC 트래픽 미러링 서비스에 대한 포스팅입니다.

트래픽 미러링 기능을 통해 미러링된 패킷 분석을 통해서 이슈 해결이나, 보안적인 측면의 분석이나 모니터링을 수행하는 데 도움을 줄 수 있습니다.

Traffic Mirror 요소

▪ Source

- Traffic을 수행 할 Mirror Source

▪ Target (Mirroring Destination)

- Mirror된 Traffic의 Destination

- Target은 Network Interface 혹은 Network Load Balancer가 될 수 있음.

- Target은 Network Interface 혹은 Network Load Balancer가 될 수 있음.

▪ Filter

- Mirror할 Traffic에 대한 정의. (정의에 따라서 특정 Traffic에 대해서만 Mirror)

- Filter를 미 지정하는 경우에는 Mirror가 되지 않은 상태.

- Filter를 미 지정하는 경우에는 Mirror가 되지 않은 상태.

▪ Session

- Source에서 Target으로 Filter에 정의된 Mirroring을 수행하는 Entity.

Mirroring 지원 시스템(19.07.03 기준) - Source 기준

▪ AWS Nitro 시스템 (A1, C5, C5d, M5, M5a, M5d, R5, R5a, R5d, T3 및 z1d로 작성)을 사용하는 EC2 인스턴스만 가능.

참고 사항

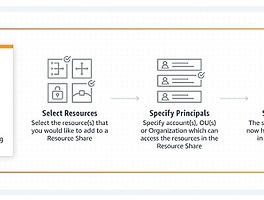

▪ Target은 Source와 다른 계정이더라도 가능함. (Resouce Access Manager 이용)

▪ Bandwidths는 각 인스턴스에서 허용 가능한 범위 내에서 가능하며, 트래픽 정체 발생 시에는 Mirroing 트래픽이 먼저 삭제

▪ 트래픽 Mirror Source와 Mirror Target이 동일한 VPC 혹은 Peering, TGW로 연결되어 있어야 함.

▪ Mirror Source에서 Mirror Target에 대한 라우팅 테이블이 존재해야 함. (라우팅 테이블에 의한 전송)

▪ incomming Security Group나 Network ACL에 의해서 Drop된 패킷은 Mirroring 되지 않음.

▪ incomming Security Group나 Network ACL에 의해서 Drop된 패킷은 Mirroring 되지 않음.

Mirror가 불가능한 유형

▪ ARP

▪ DHCP

▪ Instance metadata service

▪ NTP

▪ Windows activation

▪ ARP

▪ DHCP

▪ Instance metadata service

▪ NTP

▪ Windows activation

Mirror 제한

▪ 계정별 Mirror Session : 10000

▪ ENI별 최대 세션 수 : 3

▪ 계정당 Mirror Target : 10000

▪ NLB당 최대 Mirror Source : 제한 없음

▪ Target으로 지정된 Dedicated Instances의 Mirror Source : 100

▪ Target으로 지정된 non-dedicated instances의 Mirror Source : 10

▪ Filter당 최대 정책 수 : 10

< Mirror된 패킷을 Wireshark로 확인한 예 >